Cloud Security: Tren dan Cara Melindungi Infrastruktur IT dari Ancaman Siber

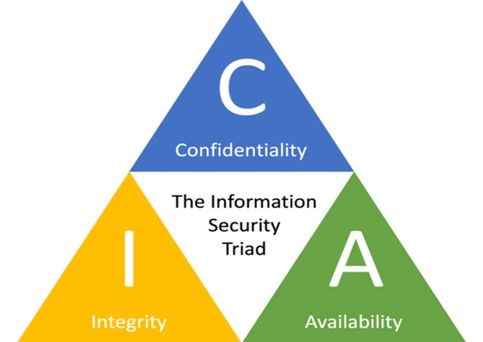

Cloud computing, atau komputasi awan, adalah teknologi yang memungkinkan pengguna untuk mengakses dan menggunakan sumber daya komputasi, seperti data, aplikasi, dan infrastruktur, melalui internet. Cloud computing menawarkan berbagai manfaat, seperti efisiensi, fleksibilitas, skalabilitas, dan biaya rendah. Namun, cloud computing juga membawa tantangan baru dalam hal keamanan siber, yaitu upaya untuk melindungi data dan sistem dari serangan, gangguan, atau pencurian oleh pihak yang tidak berwenang.

Menurut laporan dari Cybersecurity Ventures, kerugian ekonomi global akibat serangan siber diperkirakan mencapai US$ 10,5 triliun pada tahun 2024, meningkat dari US$ 3 triliun pada tahun 2015. Serangan siber tidak hanya merugikan individu dan organisasi, tetapi juga dapat mengancam stabilitas dan keamanan nasional. Oleh karena itu, penting bagi pengguna cloud computing untuk memahami tren dan cara melindungi infrastruktur IT dari ancaman siber.

Tren Keamanan Siber di Cloud Computing

Beberapa tren keamanan siber yang berkembang di cloud computing adalah sebagai berikut:

- Evolusi ransomware. Ransomware adalah jenis malware yang mengenkripsi data korban dan meminta tebusan untuk mengembalikannya. Serangan ransomware semakin canggih dan berbahaya, dengan tebusan yang semakin mahal dan target yang semakin luas. Penyerang tidak hanya menyasar data, tetapi juga infrastruktur, layanan, dan aplikasi cloud. Contoh serangan ransomware terhadap cloud computing adalah serangan terhadap Colonial Pipeline, perusahaan pipa minyak terbesar di AS, yang mengakibatkan gangguan pasokan bahan bakar dan kerugian sekitar US$ 5 juta.

- Arsitektur zero trust. Zero trust adalah konsep keamanan yang tidak mengasumsikan kepercayaan terhadap siapa pun atau apa pun dalam jaringan, baik internal maupun eksternal. Zero trust mengharuskan verifikasi identitas dan otorisasi yang ketat untuk setiap permintaan akses, serta pemisahan dan enkripsi data. Zero trust menjadi semakin relevan di cloud computing, karena lingkungan cloud melibatkan banyak entitas, seperti pengguna, perangkat, aplikasi, layanan, dan penyedia cloud, yang berpotensi rentan terhadap serangan siber.

- Keamanan berbasis AI. Artificial intelligence (AI), atau kecerdasan buatan, adalah teknologi yang mampu melakukan tugas-tugas yang biasanya memerlukan kecerdasan manusia, seperti belajar, berpikir, dan beradaptasi. AI dapat digunakan untuk meningkatkan keamanan cloud computing, dengan cara mendeteksi, mencegah, dan merespons ancaman siber secara otomatis dan efisien. AI juga dapat membantu mengoptimalkan kinerja dan efisiensi sistem keamanan cloud, dengan cara mengurangi beban kerja dan biaya operasional.

- Keamanan multi-cloud. Multi-cloud adalah strategi yang menggunakan lebih dari satu penyedia layanan cloud untuk memenuhi kebutuhan bisnis. Multi-cloud dapat memberikan manfaat, seperti redundansi, fleksibilitas, dan diversifikasi. Namun, multi-cloud juga menimbulkan tantangan keamanan, karena pengguna harus mengelola dan mengintegrasikan berbagai platform, standar, dan kebijakan keamanan cloud. Untuk itu, dibutuhkan solusi keamanan yang dapat menyediakan visibilitas, kontrol, dan konsistensi lintas cloud.

- Keamanan edge computing. Edge computing adalah paradigma yang memindahkan komputasi dari pusat data cloud ke dekat sumber data, seperti perangkat IoT, sensor, atau kamera. Edge computing dapat meningkatkan kecepatan, ketersediaan, dan efisiensi data, terutama untuk aplikasi yang memerlukan latensi rendah dan bandwidth tinggi. Namun, edge computing juga meningkatkan risiko keamanan, karena perangkat edge dapat menjadi titik masuk bagi penyerang untuk mengakses data dan sistem cloud. Oleh karena itu, dibutuhkan mekanisme keamanan yang dapat melindungi perangkat edge dari serangan siber.

Cara Melindungi Infrastruktur IT dari Ancaman Siber

Beberapa cara yang dapat dilakukan untuk melindungi infrastruktur IT dari ancaman siber di cloud computing adalah sebagai berikut:

- Mengadopsi praktik keamanan terbaik. Praktik keamanan terbaik adalah langkah-langkah yang dapat membantu meningkatkan postur keamanan infrastruktur IT, seperti mengimplementasikan firewall, antivirus, enkripsi, autentikasi, otorisasi, pemantauan, dan audit. Praktik keamanan terbaik juga meliputi mengikuti standar dan regulasi keamanan yang berlaku, seperti ISO 27001, NIST 800-53, dan GDPR.

- Menggunakan layanan keamanan cloud. Layanan keamanan cloud adalah solusi yang disediakan oleh penyedia layanan cloud atau pihak ketiga untuk membantu pengguna mengamankan infrastruktur IT di cloud. Layanan keamanan cloud dapat mencakup berbagai fungsi, seperti proteksi data, identitas, jaringan, aplikasi, dan infrastruktur.

- Meningkatkan kesadaran dan edukasi keamanan. Kesadaran dan edukasi keamanan adalah proses yang bertujuan untuk meningkatkan pengetahuan, keterampilan, dan sikap pengguna terkait dengan keamanan siber. Kesadaran dan edukasi keamanan dapat membantu pengguna mengenali dan menghindari ancaman siber, serta mengadopsi perilaku keamanan yang baik. Kesadaran dan edukasi keamanan dapat dilakukan melalui berbagai cara, seperti pelatihan, seminar, kampanye, dan simulasi.

Cloud computing adalah teknologi yang menawarkan berbagai manfaat, tetapi juga membawa tantangan baru dalam hal keamanan siber. Untuk itu, pengguna cloud computing perlu memahami tren dan cara melindungi infrastruktur IT dari ancaman siber. Beberapa tren keamanan siber yang berkembang di cloud computing adalah evolusi ransomware, arsitektur zero trust, keamanan berbasis AI, keamanan multi-cloud, dan keamanan edge computing. Beberapa cara yang dapat dilakukan untuk melindungi infrastruktur IT dari ancaman siber di cloud computing adalah mengadopsi praktik keamanan terbaik, menggunakan layanan keamanan cloud, dan meningkatkan kesadaran dan edukasi keamanan. Dengan demikian, pengguna cloud computing dapat memanfaatkan teknologi ini dengan aman dan optimal.