Cara Memilih Penyedia DRaaS di Indonesia yang Tepat

Disaster Recovery as a Service (DRaaS) telah menjadi komponen penting dari perencanaan kontinuitas bisnis modern. Memilih penyedia DRaaS yang tepat sangat penting untuk memastikan ketahanan dan ketersediaan sistem dan data kritis Anda. Dalam pos blog ini, kami akan menjelajahi pertimbangan utama untuk membantu Anda membuat keputusan yang tepat saat memilih penyedia DRaaS.

Pertimbangan Utama Saat Memilih Penyedia DRaaS di Indonesia

1. Menilai dan Mendefinisikan Kebutuhan Pemulihan Bencana Anda

Sebelum Anda mulai mengevaluasi penyedia DRaaS, nilai kebutuhan spesifik organisasi Anda. Pertimbangkan faktor seperti jenis aplikasi dan data yang perlu Anda lindungi, tujuan waktu pemulihan (RTO) dan tujuan titik pemulihan (RPO), persyaratan kepatuhan, dan keterbatasan anggaran atau sumber daya. Aspek sumber daya kemungkinan besar akan mempengaruhi model DRaaS yang Anda pilih (layanan mandiri, sebagian dikelola, sepenuhnya dikelola). Memahami kebutuhan Anda akan membantu Anda menyaring pilihan Anda dan menemukan penyedia yang sejalan dengan prioritas Anda.

2. Menilai Keandalan dan Ketersediaan Layanan Pemulihan Bencana

Tujuan utama DRaaS adalah memastikan akses tanpa gangguan ke sistem dan data kritis dalam acara bencana. Oleh karena itu, keandalan dan ketersediaan harus menjadi prioritas utama saat mengevaluasi penyedia. Cari penyedia dengan catatan kinerja uptime dan keandalan yang terbukti, didukung oleh perjanjian tingkat layanan (SLA) yang kokoh yang menjamin tingkat kinerja dan waktu tanggapan.

3. Menilai Kemampuan Perlindungan Data dari Vendor DRaaS

Perlindungan data merupakan inti dari DRaaS. Nilai kemampuan replikasi data, backup data, dan pemulihan penyedia untuk memastikan mereka memenuhi persyaratan Anda. Pertimbangkan faktor seperti frekuensi replikasi data, efisiensi penyimpanan, dukungan untuk berbagai jenis data (misalnya, mesin virtual, basis data, file), dan kemampuan untuk menyesuaikan kebijakan cadangan dan pemulihan dengan kebutuhan bisnis Anda.

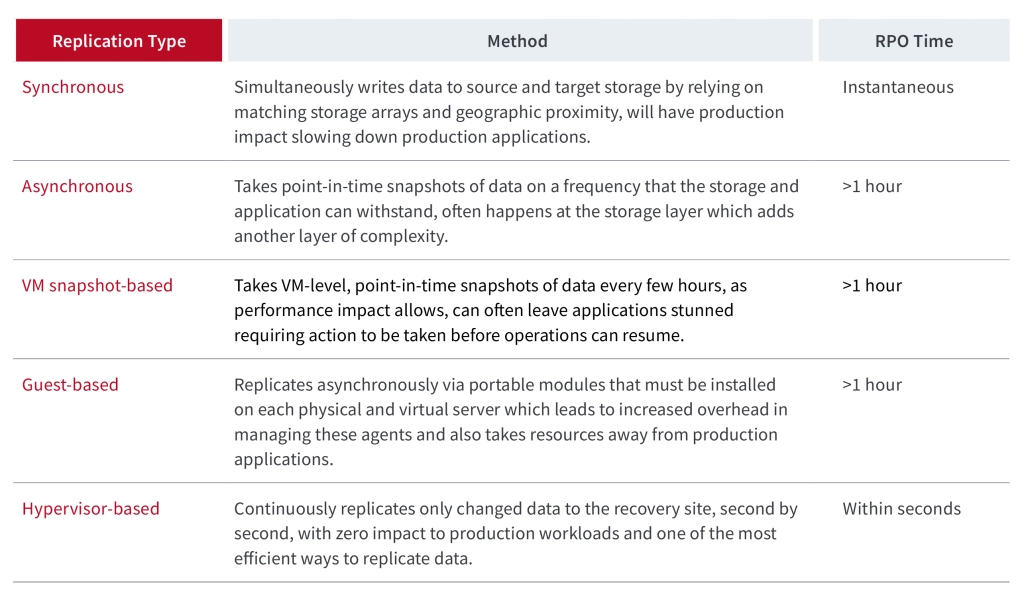

Ketika memilih penyedia DRaaS, penting untuk memahami pendekatan mereka terhadap pemulihan bencana dan bagaimana hal itu sesuai dengan kebutuhan organisasi Anda. Solusi DR mungkin menggunakan salah satu jenis replikasi, masing-masing menyediakan fungsionalitas dan RPO yang berbeda, seperti yang ditunjukkan dalam tabel di bawah ini.

Replikasi terjadi berdasarkan jadwal. Baik dalam hitungan detik atau jam, waktu pemulihan yang disediakan oleh solusi DR tergantung pada jenis replikasi yang digunakan.

Pemulihan berbasis snapshot memiliki jendela potensial yang luas untuk kehilangan data karena snapshot diambil dalam hitungan jam.

Di sisi lain, replikasi berbasis hypervisor terus-menerus mereplikasi data saat berada dalam memori di hypervisor dan menggunakan teknologi berbasis jurnal untuk memberikan RPO dan RTO terendah di industri. Karena hanya mereplikasi informasi yang berubah (daripada seluruh aplikasi), replikasi berbasis hypervisor tidak memengaruhi kinerja VM. Ini adalah perlindungan data yang terus menerus yang sebenarnya.

4. Periksa Skalabilitas dan Fleksibilitas Solusi DRaaS

Lingkungan TI organisasi Anda kemungkinan akan berkembang seiring waktu, jadi penting untuk memilih penyedia DRaaS yang dapat berkembang seiring dengan bisnis Anda. Cari penyedia yang menawarkan opsi implementasi yang fleksibel (misalnya, cloud publik, cloud pribadi, cloud hibrid) dan dapat menyesuaikan perubahan dalam beban kerja dan volume data tanpa mengganggu operasi. Skalabilitas memastikan bahwa solusi DRaaS Anda dapat tumbuh seiring dengan bisnis Anda dan beradaptasi dengan kebutuhan yang berubah.

5. Konfirmasi Keamanan dan Kepatuhan Layanan DR

Melindungi data sensitif adalah hal yang sangat penting, terutama dalam konteks pemulihan bencana. Nilai tindakan keamanan penyedia, termasuk enkripsi data, kontrol akses, keamanan jaringan, dan sertifikasi kepatuhan (misalnya, SOC 2, HIPAA, GDPR). Pastikan bahwa penyedia mematuhi praktik terbaik industri untuk perlindungan data dan memiliki langkah-langkah keamanan yang kuat untuk mengurangi risiko pelanggaran data atau akses tidak sah.

6. Tinjau Tingkat Dukungan dan Layanan Pelanggan Penyedia DRaaS

Terakhir, pertimbangkan tingkat dukungan dan layanan pelanggan yang ditawarkan oleh penyedia DRaaS. Pilih penyedia yang menyediakan pemantauan proaktif, bantuan dukungan tepat waktu, dan bimbingan berkelanjutan untuk membantu Anda mengoptimalkan strategi pemulihan bencana Anda. Nilai reputasi penyedia untuk kepuasan pelanggan dan responsif, karena dukungan yang handal dapat membuat perbedaan signifikan selama krisis.

Dengan mempertimbangkan faktor-faktor utama ini, Anda dapat memilih penyedia DRaaS yang memenuhi kebutuhan organisasi Anda dan memberikan ketenangan pikiran yang datang dengan kemampuan pemulihan bencana yang kuat. Dengan solusi DRaaS yang tepat, Anda dapat memastikan kontinuitas bisnis dan ketahanan dalam menghadapi segala bencana.

Disaster Recovery as a Service oleh Zerto

Zerto, sebuah perusahaan Hewlett Packard Enterprise, membuatnya mudah untuk mempertimbangkan pilihan Anda. Zerto menyediakan perlindungan data terus-menerus (CDP) dengan replikasi hampir-sinkron dan teknologi berbasis jurnal yang unik. Ini memberikan RPO terkemuka di industri, yang merupakan waktu yang berlalu sejak salinan data terakhir yang baik (yaitu, kehilangan data), dan RTO, yang merupakan waktu yang diperlukan untuk mengakses salinan data terakhir yang baik (yaitu, waktu tidak aktif).

Zerto menyediakan fungsionalitas all-in-one ini dalam satu solusi fleksibel tunggal dan merupakan dasar dari lebih dari 350 solusi DRaaS Penyedia Layanan Terkelola (MSP). Selain SLA terbaik di kelasnya, perangkat lunak ringan, dan pemulihan bencana komprehensif melalui perlindungan data terus-menerus, mitra Zerto menyediakan:

- Pemulihan bencana yang sebenarnya. Berbeda dengan solusi yang sistem intinya masih mengandalkan cadangan, Zerto menyediakan pemulihan bencana komprehensif dengan perlindungan data terus-menerus dan RPO dan RTO terkemuka di industri.

- Dari DR hingga migrasi. Zerto dapat digunakan sebagai alat DR atau migrasi untuk berpindah ke, dari, atau di antara beberapa cloud. Membantu Anda menghindari ketergantungan vendor, Zerto menyediakan perlindungan dan mobilitas yang sebenarnya di seluruh cloud publik dan pribadi serta setiap implementasi cloud hibrid dan multi-cloud.

- Ketangguhan dan pemulihan terhadap ransomware. Deteksi enkripsi anormal bawaan untuk memberi peringatan tentang ancaman siber saat ini dan dampaknya yang disertai dengan titik kontrol jurnal dan failover dan failback sepenuhnya otomatis untuk memulihkan file dan data terenkripsi dalam hitungan menit dari saat infeksi terjadi.

- Pengujian tanpa gangguan. Zerto menjalankan failover, pengembangan, dan tes QA lainnya kapan saja tanpa dampak pada produksi, memastikan SLA agresif terpenuhi.

Untuk mempelajari lebih lanjut, kunjungi halaman solusi DRaaS kami.

Ingin mendapatkan informasi selengkapnya tentang layanan Zerto DRaaS? Hubungi Zettagrid Indonesia sebagai mitra resmi Zerto dan dapatkan konsultasi yang sesuai dengan bisnis Anda!